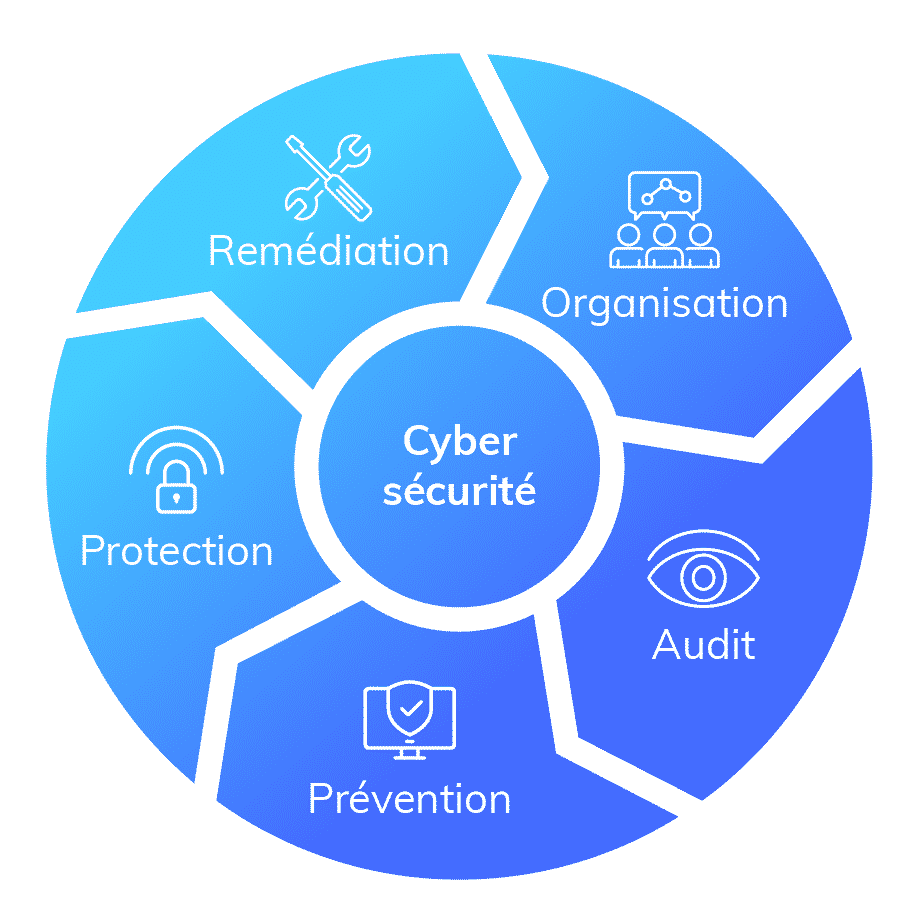

Bienvenue sur le Cyber Quiz, testez vos connaissances en cybersécurité en 10 questions et partagez votre expérience.

Résultats

Félicitation pour vos connaissances en cybersécurité !!

Vous pouvez recommencer à tout moment, de nouvelles questions pour un nouveau challenge vous attendent

Vous souhaitez vous former ou avoir des informations sur nos services, n’hésitez pas a remplir le formulaire ci dessous

[fluentform id="4"]Dommage, mais l’important est d’apprendre. Vous pouvez recommencer à tout moment en cliquant ici !!

Vous souhaitez vous former ou avoir des informations sur nos services, n’hésitez pas a remplir le formulaire ci dessous

[fluentform id="4"]

#1. Un mot de passe suffit pour sécuriser mon compte

Non !! Un mot de passe ne suffit pas à sécuriser votre compte.

Il existe par exemple des vulnérabilités dans les protocoles, les programmes, les bases de données, les navigateurs pour qu’un pirate puisse subtiliser votre mot de passe ou votre session.

Activez la double authentification lorsque cela est possible, veilliez à mettre à jour l’ensemble de vos programmes et matériel. Ne sauvegardez pas vos mots de passe dans vos navigateurs et ne cliquez pas sur ‘se souvenir de moi’.

#2. Les acteurs de rançongiciel « visent » certains secteurs d’activité plus que d’autres ?

La surreprésentation de certains secteurs d’activité par rapport à d’autres, parmi les victimes, traduit surtout des écarts de maturité en matière de cybersécurité, de préparation, et de moyens techniques et humains.

La médiatisation porte sur les gros acteurs alors que nombreuses petites structures sont régulièrement touchées.

60% des entreprises touchées finissent en dépôt de bilan au bout 6 mois.

#3. Qu’est-ce qu’une politique de confidentialité ?

Une politique de confidentialité est un document qui énonce les règles et les pratiques concernant la collecte, l’utilisation et la divulgation des informations personnelles. Elle vise à informer les utilisateurs de la manière dont leurs données sont traitées et protégées.

#4. Afin d’assurer la sécurité je dois ?

Cochez toutes les cases qui s\'appliquent :

La sécurité des systèmes d’information (SSI) ou plus simplement sécurité informatique est l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaires à la mise en place de moyens visant à empêcher l’utilisation non autorisée, le mauvais usage, la modification ou le détournement du système d’information.

Il est donc essentiel de s’appuyer sur des référentiels pour couvrir l’ensemble des mesures à mettre en place. Un bon début est de respecter et faire respecter les règles d’hygiènes informatiques.

#5. Mise en situation : Vous partez de votre poste de travail pour manger. Vous avez évidemment laissé votre session ouverte, car vous pensez que quand vous reviendrez, vous retournerez directement sur votre travail. Cela est-il sanctionnable d’être certaines chartes informatiques ?

#6. Quel mot de passe requiert un maximum de sécurité ?

Avec le mot de passe de ta messagerie, on peut pirater à peu près tous tes autres comptes. Elle est la porte d’accès à toute ta vie : compte bancaire, téléphone, sites e-commerce… Voilà pourquoi il est si important de protéger tes emails avec un mot de passe difficile à deviner ou à cracker. La double authentification est un verrou supplémentaire efficace puisqu’il permet de confirmer ta demande d’accès via un code unique transmis par SMS, e-mail ou notification d’application sur téléphone.

#7. Parmi les propositions ci-dessous, la ou lesquelles sont des Données à Caractère Personnel (DCP)

Cochez toutes les cases qui s\'appliquent :

Il existe différents type de Données à Caractère Personnel. Elles ont un niveau de criticité différent les unes des autres.

- L’identité fait partie de la donnée qui a le niveau de criticité le plus bas

- Vient ensuite votre adresse postale

- Enfin, votre numéro de sécurité sociale est la donnée la plus importante et critique pour vous

#8. L’attaque “Man In The Middle” a pour but :

L’attaque de l’homme du milieu (HDM) ou man-in-the-middle attack (MITM), parfois appelée attaque du monstre du milieu ou monster-in-the-middle attack ou attaque de l’intercepteur, est une attaque qui a pour but d’intercepter les communications entre deux parties, sans que ni l’une ni l’autre puisse se douter que le canal de communication entre elles a été compromis. Le canal le plus courant est une connexion à Internet de l’internaute lambda. L’attaquant doit d’abord être capable d’observer et d’intercepter les messages d’une victime à l’autre. L’attaque « homme du milieu » est particulièrement applicable dans la méthode d’échange de clés Diffie-Hellman, quand cet échange est utilisé sans authentification. Avec authentification, Diffie-Hellman est en revanche invulnérable aux écoutes du canal, et est d’ailleurs conçu pour cela.

#9. Qu’est-ce que le RGPD ?

Le sigle RGPD signifie « Règlement Général sur la Protection des Données » (en anglais « General Data Protection Regulation » ou GDPR). Le RGPD encadre le traitement des données personnelles sur le territoire de l’Union européenne.

Le contexte juridique s’adapte pour suivre les évolutions des technologies et de nos sociétés (usages accrus du numérique, développement du commerce en ligne…).

Ce règlement européen s’inscrit dans la continuité de la Loi française Informatique et Libertés de 1978 et renforce le contrôle par les citoyens de l’utilisation qui peut être faite des données les concernant.

Il harmonise les règles en Europe en offrant un cadre juridique unique aux professionnels. Il permet de développer leurs activités numériques au sein de l’UE en se fondant sur la confiance des utilisateurs.

#10. Quel est le mot de passe le plus sécurisé ?

Plus c’est long et plus c’est bon !!

La complexité d’un mot de passe ne fait pas tout, la longueur de celui ci est plus importante car augmente les possibilités de manière exponentiel à chaque nouveau caractère.

Préférez une passe phrase à un mot de passe complexe (ne pas utilisez des phrases connues)